Zanim wejdziemy w szczegóły warto zacząć od podstaw. Szyfrowanie to proces w którym przekształcamy tekst jawny w tekst zaszyfrowany. Całą kwestią szyfrowania zajmuje się kryptografia. Termin „kryptografia” pochodzi z greckiech słów „cryptos” – ukryty i „graphein”- pisać. Celem kryptografii jest szyfrowanie informacji, aby osoby nieuprawnione nie mogły ich odczytać.

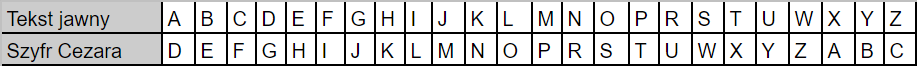

Wiemy już z skąd pochodzi nazwa, więc warto teraz powiedzieć jak to się zaczęło. Już w starożytności istniała potrzeba przekazania informacji w taki sposób, by niepożądana osoba nie mogła odczytać wiadomości. Początkowo wystarczyło ją schować, ale to stwarzało ryzyko, że ktoś niepożądany mógł ją odszukać. Rozwinięto zatem myśl, by nie tyle ukrywać samą wiadomość a treść wiadomości. Stosowano dwie metody kryptografii. W pierwszym przypadku następowała zmiana szyku liter w zdaniach. Przykładem był stosowany w Sparcie skórzany pas nawinięty na konkretny pręt, na którym zapisywano wiadomość co powodowało, że do odczytania wiadomości potrzebny był pręt takiej samej grubości. Drugą metodą był słynny kod Cezara. Sposób który polegał na podstawieniu za litery tekstu jawnego innych liter bądź symboli. Szyfr opierał się na zastąpieniu każdej litery inną, położona o trzy miejsca dalej w alfabecie.

Rys. 1 Szyfr Cezara

Oczywiście od tego czasu sposoby jakie używamy obecnie w kryptografii uległy dużej poprawie. Moglibyśmy omówić ogrom metod które pojawiły się na przestrzeni czasu od starożytności aż po dzień dzisiejszy ale nie to jest celem tego artykułu.

Kryptografia współcześnie

W chwili obecnej możemy wyróżnić szyfrowanie symetryczne i szyfrowanie asymetryczne, a także hybrydowe. Główną różnicą jest sposób wykorzystania kluczy, czyli ciągu informacji w postaci bitów, które szyfrują i odszyfrowują wiadomości. Można przyjąć, że im dłuższy klucz, tym skuteczniejsze szyfrowanie. Jest to oczywiście duże uproszczenie.

- Pierwszym rodzajem nurtu jest kryptografia symetryczna której założenie, że do zaszyfrowania, oraz odszyfrowania używa się identycznego klucza. Taka wiadomość może zostać podzielona na bloki o długości od 64 lub 128 bitów, albo strumień.

- Drugim rodzajem algorytmu kryptograficznego jest kryptografia asymetryczna, która polega na użyciu klucza publicznego osoby, do której przesyłana jest wiadomość. Do odszyfrowania takiej wiadomości osoba ta używa prywatnego klucza. To co dodatkowo odróżnia te algorytmy to konieczność zastosowania złożonych operacji.

- Szyfrowanie Hybrydowe to trzecia metoda szyfrowania, która łączy kilka metod szyfrowania. Zawiera kombinację szyfrowania asymetrycznego i symetrycznego, aby korzystać z zalet każdego rodzaju szyfrowania.

Niestety mimo zabezpieczeń często dochodzi do ataku “hakerów”, którzy dysponują zarówno bardzo dużą wiedzą, jak i profesjonalnym sprzętem. Celem zwiększenia bezpieczeństwa stosuje się m.in. uwierzytelnienie i autoryzację.

- Autoryzacja, czyli kontrola dostępu, która określa, kto ma jakie uprawnienia w zakresie informacji i oparta jest na metodach identyfikacji użytkownika.

- Uwierzytelnianie to weryfikacja tożsamości przypisywanej danej osobie, na przykład poprzez system logi

Kryptografię wykorzystujemy głównie w wojsku, administracji publicznej i bankowości. Przykładowe zastosowania to:

- zabezpieczanie sprzętu hasłami,

- kontrola dostępu do pomieszczeń, zasobów informatycznych itp.,

- zapewnienie bezpieczeństwa podczas internetowych transakcji płatniczych.

Jej podstawowym zadaniem jest ochrona przed atakami, których celem jest przejęcie haseł przez osoby niepowołane. Aby maksymalnie zwiększyć bezpieczeństwo, dodatkowo wykorzystuje się często uwierzytelnienie, identyfikację oraz autoryzację.

Współczesna kryptografia jest niezwykle skomplikowana i bardzo zaawansowana technologicznie. Mimo to spotykamy się z nią na co dzień finalizując na przykład transakcje bankowe. I choć fakt, że pierwsze metody kryptograficzne są niezwykle stare to niektóre z nich, jak np. szyfr Cezara o którym wspomniałem wcześniej, wykorzystywany jest po dzień dzisiejszy tylko w unowocześnionej formie. Sposoby pozwalające na tajne przesyłanie poufnych informacji cały czas ewoluują, a nowe rozwiązania mają tylko jeden cel – zmaksymalizować poziom bezpieczeństwa danych.

- Senior software tester

-

Tester związany z branżą od prawie 5 lat, w tym czasie realizował projekty w sektorze e-commerce. Zawsze chętny na kolejne projekty, bo łączy pracę z pasją. Entuzjasta security, który prywatnie zajmuje się rekonstrukcją historyczną wikingów i łucznictwem tradycyjnym.